Многие считают протоколы шифрования панацеей от всех бед, но и в

средствах защиты часто находятся «дыры», которые могут использовать

злоумышленники. Обнаруженная командой из 15 исследователей уязвимость

касается ресурсов, использующих популярнейший протокол HTTPS. Она

подвергла опасности более 11 млн веб-сайтов и почтовых сервисов. С

помощью найденной бреши в безопасности можно провести атаку (она

получила имя DROWN, сокращённо от Decrypting RSA with Obsolete and

Weakened eNcryption0) с низкой стоимостью, которая расшифровывает

сообщения всего за несколько часов. В некоторых случаях это время даже

сокращается до нескольких минут.

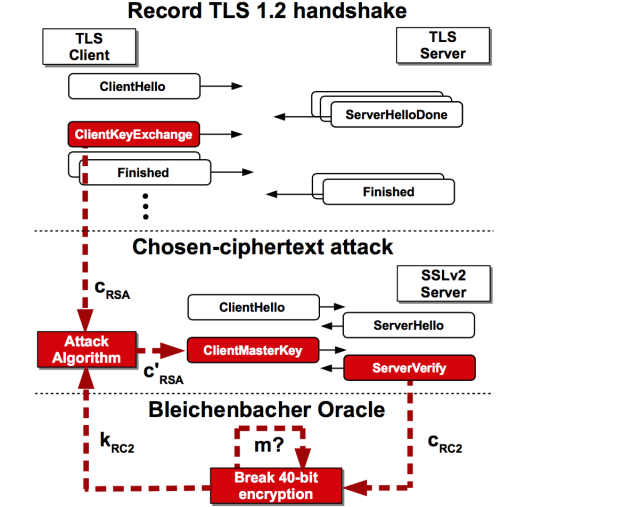

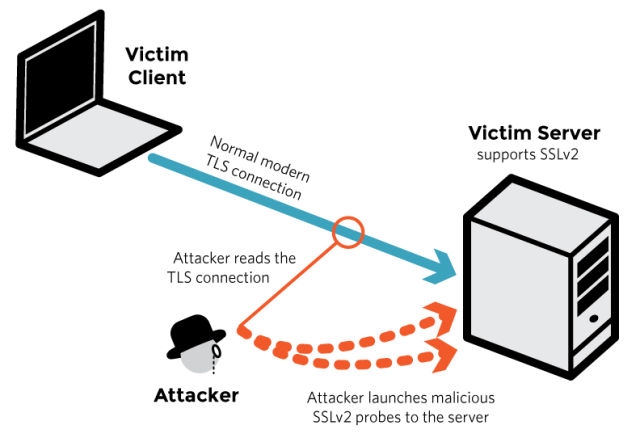

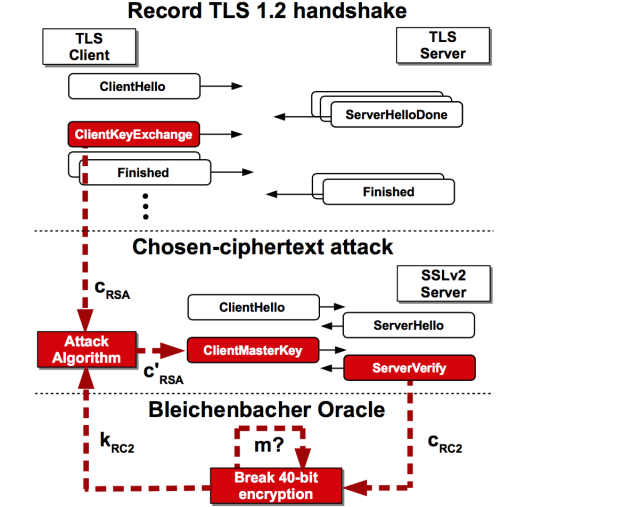

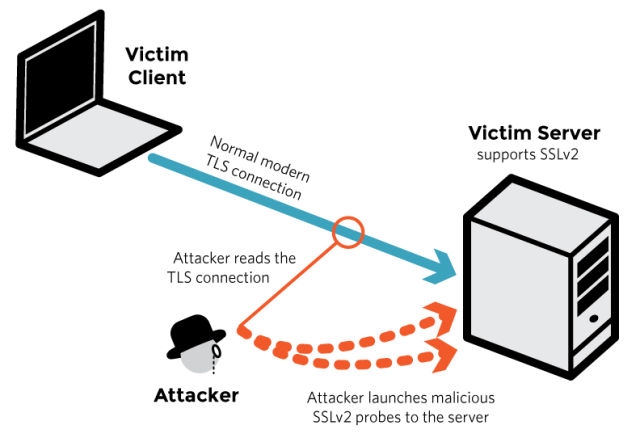

Предложенная атака работает против коммуникаций с защитой TLS,

использующих криптосистему RSA. Уязвимость позволяет атакующему

расшифровать TLS-соединение с помощью повторяющихся попыток соединения с

сервером по устаревшему протоколу SSLv2. В ходе этого процесса

злоумышленник по крупицам собирает информацию о ключе шифрования. Хотя

эксперты по безопасности полагали, что исключение поддержки SSLv2 из

браузеров и почтовых клиентов позволит избежать подобных ситуаций,

некоторые не надлежащим образом сконфигурированные реализации TLS

оставляют лазейку для хакеров. Самой известной такой уязвимой

реализацией является криптографическая библиотека OpenSSL, для которой

было выпущено соответствующее обновление. В стандартных настройках

поддержка SSLv2 отключена, но администраторы иногда неосознанно

активируют её для оптимизации таких приложений, как Apache, Nginx,

Sendmail или Postfix.

Предложенная атака работает против коммуникаций с защитой TLS,

использующих криптосистему RSA. Уязвимость позволяет атакующему

расшифровать TLS-соединение с помощью повторяющихся попыток соединения с

сервером по устаревшему протоколу SSLv2. В ходе этого процесса

злоумышленник по крупицам собирает информацию о ключе шифрования. Хотя

эксперты по безопасности полагали, что исключение поддержки SSLv2 из

браузеров и почтовых клиентов позволит избежать подобных ситуаций,

некоторые не надлежащим образом сконфигурированные реализации TLS

оставляют лазейку для хакеров. Самой известной такой уязвимой

реализацией является криптографическая библиотека OpenSSL, для которой

было выпущено соответствующее обновление. В стандартных настройках

поддержка SSLv2 отключена, но администраторы иногда неосознанно

активируют её для оптимизации таких приложений, как Apache, Nginx,

Sendmail или Postfix.

Сканирование Интернета показало, что более 5,9 млн веб-серверов

непосредственно используют SSLv2. Кроме того, не менее 936 тысяч

e-mail-серверов с TLS-защитой также поддерживают небезопасный протокол. И

это несмотря на настоятельные рекомендации специалистов отключать

SSLv2. Даже если сам сервер не поддерживает SSLv2, но пара асимметричных

ключей используется на любом другом сервере, который поддерживает

SSLv2, то атака возможна.

Сканирование Интернета показало, что более 5,9 млн веб-серверов

непосредственно используют SSLv2. Кроме того, не менее 936 тысяч

e-mail-серверов с TLS-защитой также поддерживают небезопасный протокол. И

это несмотря на настоятельные рекомендации специалистов отключать

SSLv2. Даже если сам сервер не поддерживает SSLv2, но пара асимметричных

ключей используется на любом другом сервере, который поддерживает

SSLv2, то атака возможна.

Так как информация об уязвимости стала публичной, то позаботиться об устранении «дыры» стоит как можно быстрее.

Источник:

Ars Technika

Ars Technika

Так как информация об уязвимости стала публичной, то позаботиться об устранении «дыры» стоит как можно быстрее.

Источник:

Комментариев нет:

Отправить комментарий